在网络安全领域,“毒师”与“杀毒神兽”代表着威胁与防御的两极。本文基于技术转让视角,探讨如何构建一个高效、智能的恶意软件清除系统,并实现其核心技术的可控转移。

一、理解“毒师”逻辑:攻击者思维逆向工程

创造杀毒神兽始于深度理解威胁源头。现代恶意软件具有以下特征:

- 多态性:代码实时变异逃避特征检测

- 无文件攻击:驻留内存避免磁盘扫描

- 供应链污染:通过合法软件更新通道传播

技术启示:杀毒引擎需突破传统特征库匹配,采用行为分析、沙箱动态检测等主动防御策略。

二、构建“杀毒神兽”核心技术栈

- 智能检测层

- 机器学习模型:训练超过100万个恶意样本特征

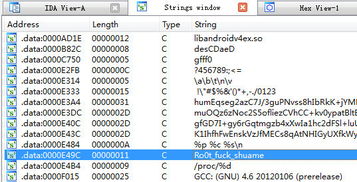

- 启发式分析:识别可疑API调用序列

- 基因图谱技术:建立恶意软件家族血缘关系库

- 动态防护层

- 内存取证:实时监控进程行为异常

- 微虚拟化:每个应用运行在独立沙箱环境

- 漏洞防护:主动拦截零日攻击利用尝试

- 自动化响应层

- 智能隔离:自动遏制感染设备网络通信

- 修复引擎:智能回滚系统至感染前状态

- 威胁追踪:生成完整攻击链可视化报告

三、技术转让实施框架

- 知识转移阶段(3-6个月)

- 核心算法白盒化讲解

- 威胁情报共享机制建立

- 联合攻防演练培训

- 系统部署阶段(2-4个月)

- 私有云环境部署验证

- 性能调优与兼容性测试

- 误报率/漏报率优化

- 持续运营阶段

- 威胁检测模型月度更新

- 应急响应流程标准化

- 技术团队认证培训

四、风险控制与技术伦理

技术转让需建立严格管控机制:

- 出口管制合规:遵循瓦森纳安排等国际协议

- 双重用途监管:防止防御技术被恶意改造

- 漏洞披露伦理:建立负责任的漏洞报告流程

五、案例:某金融企业技术引进效果

经过6个月技术转移:

- 威胁检测准确率从78%提升至96%

- 平均响应时间从4小时缩短至15分钟

- 年度安全运营成本降低40%

从“制毒”到“解毒”的技术转化,体现了网络安全领域的攻防辩证关系。成功的杀毒神兽不仅需要先进技术,更需要完善的转让机制和负责任的部署应用。在数字化浪潮中,这种技术能力的建设与转移,正成为组织网络安全防御体系的关键支柱。